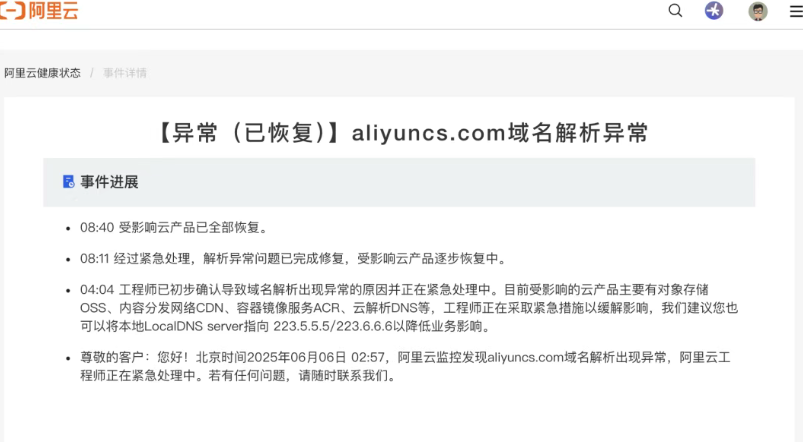

2025年6月6日凌晨,阿里云多个服务突发异常,罪魁祸首居然是它自家的“核心域名”——aliyuncs.com。包括对象存储 OSS、内容分发 CDN、镜像仓库 ACR、云解析 DNS 等服务在内,全部受到波及,用户业务连夜“塌房”。

更让人惊讶的是,这并非简单的 DNS 故障,而是该域名的 NS(Name Server)记录被变更,导致全球解析异常。一时间,社交平台和技术社区炸开了锅。

阿里云健康状态事件详情:https://status.aliyun.com/#/eventDetail?eventId=27

在 V2EX 上已经有很多网友开始讨论这件事了,还有人调侃:

“凌晨三点阿里运维估计已经不想活了。”

“建议阿里给自己买个云解析高级版。”

“最大客户自己翻车,体验阿里云‘原汁原味’的宕机流程。”

有网友在微博上表示这次故障的原因是域名被劫持,解析到了 SS (Shadow Server)。

让 GPT 帮我们解释一下 SS 是什么:

“域名被SS劫持”通常是指域名被通过“ShadowSocks”(简称 SS)或类似工具代理的网络环境中的恶意节点进行劫持,也就是:

当用户访问你的域名时,被引导到了错误的网站,或根本无法打开,原因在于网络中某个环节对域名解析结果进行了篡改。

具体解释如下:

🔍 “SS劫持”可能涉及的几种情况:

1. ShadowSocks节点劫持DNS解析

如果用户使用的 SS 节点(代理服务器)被控制或设置了恶意 DNS 服务器,访问域名时,DNS 请求会被劫持,导致访问的并不是你的真实服务器,而是攻击者指定的 IP。

2. SS节点返回错误的HTTP内容

某些代理节点可能直接修改 HTTP 请求的响应内容,将原本网站替换为广告、钓鱼页面,或者直接跳转到恶意网站。

3. DNS污染或中间人攻击

使用 SS 的过程中,如果没有启用 DNS 加密(如 DoH、DoT),你的域名解析请求在传输过程中可能被篡改或拦截,导致域名被“劫持”。

💡 如何判断你的域名被劫持了?

-

不同网络环境访问你的域名结果不一致(有些能访问,有些显示广告或跳转)

-

用户反馈访问你网站被跳转到陌生页面

-

DNS 查询返回的 IP 不是你服务器的 IP

-

使用 SS/VPN 时访问异常,而直连网络反而正常

✅ 应对措施:

-

检查 DNS 配置是否正确

-

使用 https://dnschecker.org 查询全球 DNS 解析情况。

-

-

启用 HTTPS 并配置 HSTS

-

防止 HTTP 劫持,提高安全性。

-

-

建议用户使用可信 SS/VPN 服务

-

劣质的免费代理常是劫持源头。

-

-

启用 DNSSEC(如果域名注册商支持)

-

提高 DNS 查询的可信度和安全性。

-

-

监控域名解析记录变化

-

可以使用 Cloudflare、DNSPod 等服务设定解析记录变动通知。

-

-

联系你的域名注册商或主机服务商

-

确保你的域名没有被篡改或转移。

-

总之,这次故障毫无疑问又一次刷新了大众对“云计算不容易出错”的认知。那些曾被视为几乎不可能发生的故障,如今却一次次以最真实的方式摆在我们眼前,成为云计算发展史上的又一记警钟。

建议全球性质的公司及时检查自己的 DNS 策略、依赖结构和紧急响应机制,别等哪天“一觉醒来,服务没了”